ZTNA(ゼロトラストネットワークアクセス)とは、「何も信頼しない」というゼロトラストに基づいたネットワークセキュリティの考え方のことです。2019年4月、IT分野の調査会社であるGartner, Inc.(以下、Gartner社)によって提唱され、VPNの代わりになるとして注目を集めるようになりました。

ZTNAでは社内外を問わずすべてのアクセスを制御することで、アカウント侵害や内部不正などのセキュリティリスクを低減します。しかしZTNAは比較的新しい技術であるため、「VPNとの違いがわからない」という方もいるかもしれません。

そこで今回の記事では、ZTNAの仕組みやVPNとの違い、VPNからZTNAへの移行需要が高まる理由、メリットや注意点を紹介します。セキュリティを強化したネットワークの構築をご検討の際は、ぜひ参考にしてください。

ZTNA(ゼロトラストネットワークアクセス)とは

ZTNA(ゼロトラストネットワークアクセス)とは、すべてのアクセスを信頼せず、安全性を検証する「ゼロトラスト」の概念に基づいたネットワークセキュリティの考え方のことです。

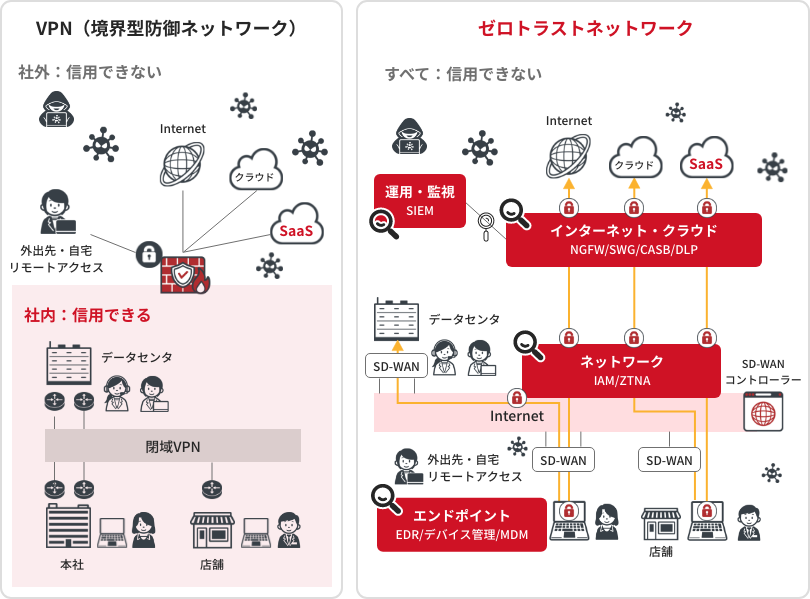

従来のネットワークセキュリティは、社内外の境界線に重点が置かれていました。「境界型防御」と呼ばれ、信頼できる「社内」と信用できない「社外」との間にセキュリティシステムを設置し、脅威から情報資産を保護する仕組みです。

しかし、現在ではテレワークの普及で社外から社内へのアクセスが増えたほか、クラウド利用で社外に企業の情報資産が置かれるなど、社内外の境界線が曖昧になっています。そこで社内外のネットワークを区別せず、「すべてを信頼しない」というゼロトラストに基づいたセキュリティ技術が求められるようになったのです。

これまで企業のリモートアクセスには、VPNが主に活用されていました。しかしVPNにはセキュリティ上の課題があり、ZTNAはその課題を解消する技術だともいわれています。

すべてを信頼しない「ゼロトラスト」に関して、下記の記事で詳しく解説しています。あわせてぜひご覧ください。

VPNとの違い・仕組み

ZTNAでは「最小権限の原則」に基づき、接続時はもちろんSaaSアプリケーションやクラウドごとにアクセス権限が付与され、細かくアクセス許可が必要となります。「最小権限の原則」とは業務に最低限必要なアクセス権だけをユーザーに付与するルールのことで、アカウント侵害や内部不正などのリスクを軽減させることができます。

一方、VPNは、接続時に一度IDやパスワードによって認証されれば、社内ネットワークのすべてにアクセスできてしまいます。攻撃者によるアカウント侵害が発生した場合、社内ネットワーク侵入後の不正アクセスの水平展開が起こりやすく、別の場所に保管されている重要な情報資産まで詐取されるリスクがあります。

機能

ZTNAを実現するために必要なセキュリティ機能を以下の表で見てみましょう。

| ZTNAの実現に必要なセキュリティ機能の例 | ||

|---|---|---|

| ファイアウォール | パケットやIPヘッダ値の正当性などを分析し、トラフィック制御を行う機能 | |

| Next Generation Firewall | ポート番号やプロトコルに依存せず、アプリケーションを識別してトラフィック制御を行う機能 | |

| IPS/IDS(脆弱性防御) | 脆弱性を悪用した不正アクセスや攻撃を検知・防御し、端末やサーバーを保護する機能 | |

| アンチウイルス | 悪意のあるソフトウェアをウイルスとして検出し、該当する通信をブロックする機能 | |

| URLフィルタリング | 特定カテゴリに分類されたWebサイトへのアクセスや、任意のURLに対するアクセス制御を行う機能 | |

| DLP | Webトラフィックを検査し、機密データを自動で検出・監視・保護することで、データ漏えいを防止する機能 | |

| CASB | SaaSアプリケーションへのアクセスの可視化・制御・監視を行う機能 | |

VPNからZTNAへの移行需要が高まっている理由

2022年10月に発表されたガートナー社のプレスリリースによると、ZTNAはネットワークセキュリティの領域で最も急速に成長していると報告されました。2025年には、新規リモートアクセスの導入にVPNではなく、ZTNAサービスが選ばれるとガートナー社は予測しており、ZTNAの成長が加速する理由として、リモートワークの増加等によるゼロトラストセキュリティへの需要の高まりと、企業のVPN離れにあると言及しています。※

ここでは、VPNからZTNAへ移行する需要が高まっている3つの理由を解説します。

Gartner STAMFORD, Conn., October 13, 2022

Gartner Identifies Three Factors Influencing Growth in Security Spending

VPNの使用でアタックサーフェスが拡大しているため

1つ目の理由として、VPNの使用でアタックサーフェス(攻撃対象領域)が拡大している点が挙げられます。アタックサーフェスとは、サイバー攻撃を受けるリスクがある領域や資産などの構成要素を指し、VPN機器もアタックサーフェスのひとつです。

たとえば、テレワークへの対応でVPN機器を増やした場合、アタックサーフェスが拡大しサイバー攻撃を受けるリスクが高まります。不正入手したVPNのアカウント情報が利用されたり、VPN機器の脆弱性が狙われたりすることで内部侵入されると、ランサムウェア感染などの危険性が高まります。

一方ZTNAは、細かく設定されたポリシーに基づき、SaaSアプリケーションやデータ単位でのアクセス制御や認証を行います。たとえネットワーク内に侵入されたとしても、すべてのアプリケーションやデータへのアクセスを不可能とすることができます。

VPNの種類によってはユーザー数の増加で通信が不安定になるため

2つ目の理由として、VPNにはいくつかの種類があり、選ぶサービスによってはユーザー数の増加で通信が不安定になる点です。

VPNに接続するユーザー数が増えると、通信品質が低下するケースが見られます。VPNの性能の限界を超えて利用することで負荷がかかり、通信の遅延やネットワークに繋がりにくいなどの事態が生じてしまうからです。

また、ユーザー数が増えた場合は機器のリプレイスが必要になりますが、コストがかさむ点が懸念されます。更には、VPN機器のスペックによっても通信が不安定になるケースなどもあり、原因特定にも時間がかかってしまうでしょう。

その点、クラウドベースのZTNAならスケーラビリティが高く、ユーザー数の増加に対しても柔軟かつ迅速に対応できるため移行需要が高まっているのです。

IT担当者の業務負荷が大きくなっているため

3つ目の理由として、上記のように通信が不安定になりVPN機器のリプレイスやメンテナンスなどが必要になると、IT担当者の業務負担が大きくなる点が挙げられます。ユーザー数やVPN機器が増加すると、運用管理が煩雑になりかねません。

一方、ZTNAはクラウドベースであるため、柔軟にユーザー数を増加でき、VPNと比べると運用負荷を削減できます。ソフトウェアの更新などはZTNAのベンダー側で行われるため、IT管理者の負担軽減につながります。

ZTNAのメリット

ZTNAの導入で、VPNの課題を解消しながら、ゼロトラストの概念に基づいたセキュリティを自社のネットワークに構築できるようになります。社内外のネットワークを区別することなくアクセスをすべて検証して許可することで、企業の情報資産を保護できます。

ここでは、ZTNAの3つのメリットを具体的に見てみましょう。

セキュリティが向上する

ZTNAを導入する最大のメリットは、セキュリティが向上する点です。ユーザーはZTNAのベンダーが提供するアクセスポイントへ通信するため、VPNゲートウェイのように外部攻撃の標的となる可能性がなくなり、セキュリティリスク低減につながります。

また先述のように、アクセスごとに確認や許可が必要になるため、不正侵入された場合でも水平展開による被害拡大を防止できます。

高い通信品質を確保できる

ZTNAのベンダーによっては、さまざまな国にアクセスポイントを用意しており、経路の最適化によって高い通信品質を確保しやすくなります。ユーザーがいる場所の近くに設置されたアクセスポイントを利用できるからです。

また社内ネットワークを介さずに直接クラウド上のデータやSaaSアプリケーションなどにアクセスするため、トラフィックの集中や通信の速度遅延を防止する効果もあります。

セキュリティポリシーを一元管理できる

ZTNAでは、クラウド上でアクセス制御などのセキュリティポリシーを一元管理ができるようになります。拠点ごとの管理は不要となり、組織全体でセキュリティポリシーを統一しやすくなるでしょう。

ZTNAの注意点

次に、ZTNAの注意点を紹介します。

業務効率が低下する恐れがある

ZTNAでは業務効率に影響が出る恐れがあります。「最小権限の原則」に基づき、SaaSアプリケーションやデータごとにアクセス権限が設定され、業務に必要なデータへのアクセスが制限される可能性があるためです。

そこで安全性と利便性のバランスを考えてアクセス制限を設定することが重要です。

導入レベルを検討する

ZTNAの構築時は、企業ごとのニーズに応じて導入レベルを検討する必要があります。クラウドネイティブのZTNAをゼロから構築する場合と、すでにVPNなどを使ってネットワークが構築されている場合では、導入が必要な範囲は異なるからです。

また、比較的新しい技術であるZTNAのアーキテクチャを社内で設計するハードルは高く、自社のニーズにあった提案をしてくれるベンダーの選定が大切です。

アルテリア・ネットワークスのVANILAでZTNAを実現

アルテリア・ネットワークスのNFVサービス「VANILA」では、お客様のご要望にあわせたZTNAの構築が可能です。

VANILAは、物理的な機器を用いてネットワークを構成するのではなく、汎用サーバー上でソフトウェアとして実装するNFV(Network Functions Virtualization)技術を活用しています。アルテリア・ネットワークスが提供するネットワークに接続するだけで、さまざまなネットワーク機能が利用できる仕組みです。ネットワーク機能を仮想化することで、設備投資が必要なくなりコスト削減が実現します。

VANILAには、以下の3つの特徴があります。

- カスタマイズ性…用途にあわせて機能の選択が可能

- スケーラビリティ…機器の増設なしで、利用環境にあわせた拡張が可能

- アジリティ…申込から最短10日間で利用可能

VANILAならスムーズに導入や運用ができ、ゼロトラストに対応した柔軟なネットワーク構築に役立ちます。

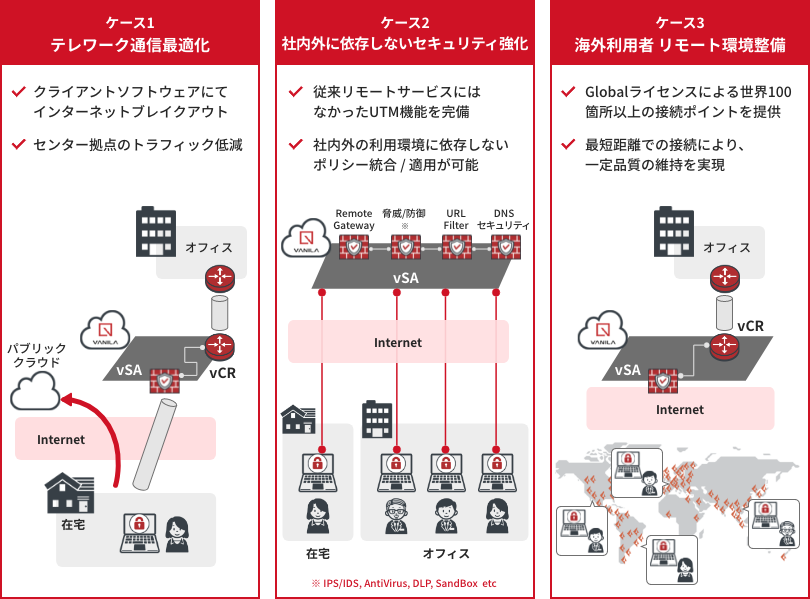

ユースケース

VANILAを利用すれば、クライアント端末の利用場所を問わず統一されたセキュリティポリシーを実現する”ゼロトラスト環境”をご利用頂けます。 また、ローカルブレイクアウト機能や接続先の最適化等、リモートアクセスユーザーの最適な通信制御が可能になります。たとえば、上の図にある3つのユースケースを見てみましょう。

ケース1)テレワーク通信最適化

SaaSアプリケーションへのアクセスにはインターネットブレイクアウトを、センター拠点のネットワーク構築にVANILAを使用することで、センター拠点のトラフィックを低減。

ケース2)社内外に依存しないセキュリティ強化

VANILAでさまざまなネットワークセキュリティ機能を活用し、利用環境に依存せずセキュリティポリシーを統合・一元管理。

ケース3)海外利用者リモート環境整備

世界中にアクセスポイントが多数あるため、最短距離の接続で海外からの利用者でも通信品質が安定。

VANILAの機能や詳細については、以下のページもあわせてご覧ください。

まとめ

ゼロトラストに基づいたネットワークセキュリティの考え方であるZTNAの導入で、安全性の向上やセキュリティポリシーの統一、高い通信品質を確保できるようになります。今後はVPNからZTNAへの移行需要が高まるといわれており、さまざまな業界で注目を集めています。

アルテリア・ネットワークスでは、仮想プライベートネットワークサービス「VANILA」を提供しています。ネットワーク機能を仮想化することで、用途に応じて柔軟なネットワーク構成が可能です。ご関心がありましたら、お気軽にお問合せください。